ANÁLISIS Y GESTIÓN DE RIESGOS EN LA SEGURIDAD INFORMÁTICA

Un proceso de gestión de riesgos comprende una etapa de evaluación previa de las amenazas del sistema informático, la cual se debe garantizar con rigor y objetividad para que cumpla su función con eficiencia. Para ello, el equipo responsable de la evaluación debe contar con un nivel adecuado de formación y experiencia previa, así como disponer de una serie de recursos y medios para realizar su trabajo.

Un proceso de gestión de riesgos comprende una etapa de evaluación previa de las amenazas del sistema informático, la cual se debe garantizar con rigor y objetividad para que cumpla su función con eficiencia. Para ello, el equipo responsable de la evaluación debe contar con un nivel adecuado de formación y experiencia previa, así como disponer de una serie de recursos y medios para realizar su trabajo.

El proceso propiamente dicho de gestión de riesgos se trata de definir un plan para la implantación de ciertas salvaguardas o contramedidas en el sistema informático, que permitan disminuir la probabilidad de que se materialice una amenaza o bien reducir la vulnerabilidad del sistema o el posible impacto en la organización.

A continuación se presentan los principales conceptos y definiciones que se deben manejar a la hora de estudiar el análisis y gestión de riesgos en una organización:

- Recursos del Sistema

Los recursos son los activos que proteger del sistema informático de la organización, seguidamente se presenta una relación de los principales recursos que se deberían tener en consideración a la hora de analizar y gestionar los riesgos:

- Recursos hardware: servidores y estaciones de trabajo, ordenadores portátiles, impresoras, escáneres y otros periféricos.

- Recursos software: Sistemas operativos, herramientas ofimáticas, software de gestión, herramientas de programación y aplicaciones desarrolladas a la medida dentro de la organización, etc.

- Elementos de comunicaciones: Dispositivos de conectividad (hub, switches, routers), armarios con paneles de conexión, cableado, punto de acceso a la red y líneas de comunicación con el exterior, etc.

Cada recurso o activo de la organización se puede caracterizar por un código, su descripción, su costo o precio de adquisición, su costo de reposición, su nivel de criticidad o importancia para el mantenimiento de las actividades de la organización o el nivel requerido de integridad y de confidencialidad, etc.

- Amenazas

Se considera una amenaza a cualquier evento accidental o intencionado que pueda ocasionar algún daño en el sistema informático, provocando pérdidas materiales, financieras o de otro tipo a la organización.

Se puede establecer la siguiente clasificación a la hora de estudiar las amenazas a la seguridad:

- Amenazas naturales: inundación, incendio, tormenta, tsunami, fallo eléctrico o explosión, etc.

- Amenazas de agentes externos: virus informáticos, ataques de una organización criminal, sabotajes terroristas, disturbios y conflictos sociales, intrusos en la red, robos o estafas, etc.

- Amenazas de agentes internos: empleados descuidados, empleados con una formación inadecuada o descontentos o errores en la utilización de las herramientas y recursos del sistema, etc.

- Accidentes: averías del hardware y fallos del software, incendio e inundación, etc.

- Errores: Errores de utilización, de explotación o de ejecución de determinados procedimientos, etc.

- Actuaciones malintencionadas: robos, fraudes, sabotajes e intentos de intrusión, etc.

La organización puede emplear una escala cuantitativa o cualitativa para definir los niveles para la ocurrencia de una amenaza (es decir, en función de su frecuencia): muy baja, baja, media, alta o muy alta.

- Vulnerabilidades

Una vulnerabilidad es cualquier debilidad en el sistema informático que pueda permitir a las amenazas causarle daños y producir pérdidas en la organización.

Una vulnerabilidad es cualquier debilidad en el sistema informático que pueda permitir a las amenazas causarle daños y producir pérdidas en la organización.

Las vulnerabilidades se corresponden con fallos en los sistemas físicos y/o lógicos, aunque también pueden tener su origen en los defectos de ubicación, instalación, configuración y mantenimiento de los equipos.

Pueden estar ligadas a aspectos organizativos (procedimientos mal definidos, procedimientos desactualizados y ausencia de políticas de seguridad), al factor humano (falta de formación y/o de sensibilización del personal con acceso a los recursos del sistema), a los propios equipos , a los programas y herramientas lógicas del sistema, a los locales y las condiciones ambientales del sistema (deficientes medidas de seguridad físicas, escasa protección contra incendios o mala ubicación de los locales con recursos críticos para el sistema, etc).

Se suele emplear una escala cuantitativa o cualitativa para definir el nivel de vulnerabilidad de un determinado equipo o recurso: Baja, Media y Alta.

- Incidentes de Seguridad

Un incidente de seguridad es cualquier evento que tenga o pueda tener como resultado, la interrupción de los servicios suministrados por un sistema informático y/o posibles pérdidas físicas de activos o financieras. Es decir, se considera que un incidente es la materialización de una amenaza.

- Impactos

El impacto es la medición y valoración del daño que podría producir a la organización, un incidente de seguridad. Para valorar el impacto es necesario tener en cuenta tanto los daños tangibles, como la estimación de los daños intangibles (incluida la información). En este sentido, podría resultar de gran ayuda la realización de entrevistas en profundidad con los responsables de cada departamento, función o proceso de negocio, tratando de determinar cuál es el impacto real de la revelación, alteración o pérdida de la información para la organización y no solo del elemento TIC que la soporta.

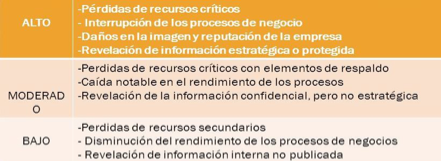

También en este caso puede emplearse una escala cualitativa o cuantitativa para medir el impacto del daño en la organización: Bajo, Moderado y Alto

6. Riesgo

El riesgo es la probabilidad de que una amenaza se materialice sobre una vulnerabilidad del sistema informático, causando un determinado impacto en la organización.

El nivel de riesgo depende por lo tanto de un análisis previo de vulnerabilidades del sistema, de las amenazas y del posible impacto que estas puedan tener en el funcionamiento de la organización.

Me gusta (0)